No vasto universo das redes informáticas, a maioria dos utilizadores raramente se dá conta das inúmeras operações que acontecem “nos bastidores”. Entre os muitos protocolos que tornam as redes possíveis, o ARP (Address Resolution Protocol) é amplamente utilizado, mas também é vulnerável a ataques, nomeadamente o ARP Spoofing, que pode comprometer a segurança das comunicações em redes locais.

O que é o protocolo ARP?

O ARP é um protocolo da camada de rede (Camada 3) do modelo OSI, fundamental para o funcionamento das redes locais, como explica o Pplware. A sua função é simples, mas crucial: mapear endereços IP (endereços lógicos) em endereços MAC (endereços físicos) para garantir que os pacotes de dados chegam ao destino correto.

Na prática, quando um dispositivo quer comunicar com outro na mesma rede, ele usa o ARP para descobrir qual o endereço MAC associado a um determinado endereço IP. Uma vez conhecido o endereço físico do destino, os pacotes podem ser enviados diretamente.

Diferença entre endereços físicos e lógicos

- Endereços físicos (MAC): O endereço MAC é único para cada dispositivo e tem 48 bits, representados em 12 caracteres hexadecimais. Exemplo: 82:48:69:29:bc:00.

- Endereços lógicos (IP): São os endereços IP (IPv4 ou IPv6) configurados nos dispositivos. Exemplo: 192.168.10.1.

O que é ARP Spoofing?

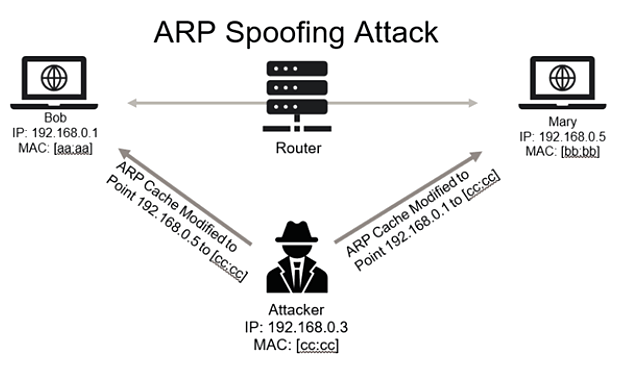

O ARP Spoofing, ou ARP Poisoning, é um ataque que explora as vulnerabilidades do protocolo ARP, permitindo que um atacante intercepte, modifique ou até interrompa a comunicação entre dois dispositivos numa rede LAN.

Isto acontece porque o ARP não tem mecanismos de autenticação integrados. Assim, um invasor pode enviar respostas ARP falsas para enganar os dispositivos, fazendo-os associar o endereço MAC do atacante a um IP legítimo, como o do gateway ou de outro dispositivo na rede. Com essa técnica, o atacante pode redirecionar o tráfego para o seu próprio dispositivo, intercetando toda a comunicação entre o alvo e a rede.

Consequências do ARP Spoofing

Este ataque pode ter consequências devastadoras, como:

- Interceção de dados: O atacante pode monitorizar e capturar dados confidenciais.

- Modificação de tráfego: O tráfego pode ser alterado antes de ser enviado para o destino final.

- Interrupção de comunicações: Pode ocorrer a negação de serviço ao redirecionar pacotes de forma maliciosa.

- Roubo de credenciais: Através de tráfego redirecionado, podem ser roubadas credenciais de acesso e outros dados sensíveis.

Como detetar ARP Spoofing?

Dado que o ARP não oferece uma camada de segurança, detetar e prevenir este tipo de ataque requer ferramentas especializadas. O Arpwatch, uma ferramenta disponível em sistemas como o Kali Linux, é um exemplo. Ele monitoriza e regista todas as alterações na tabela de ARP de uma rede, permitindo detetar atividades suspeitas, como a associação inesperada de endereços IP a novos endereços MAC.

Além disso, existem soluções mais robustas, como a implementação de ARP estático, que impede a alteração das tabelas ARP, ou a utilização de switches com deteção de ARP Spoofing.

Conclusão

Apesar de o ARP Spoofing ser uma técnica eficaz para invadir redes, existem formas de mitigar o risco através da utilização de ferramentas de monitorização e boas práticas de segurança. Em redes corporativas e até em redes domésticas, conhecer e aplicar estas medidas pode fazer a diferença entre uma rede segura e uma vulnerável.

Leia também: Alerta europeu para o consumo deste camarão: “A ordem é para que ninguém os consuma”